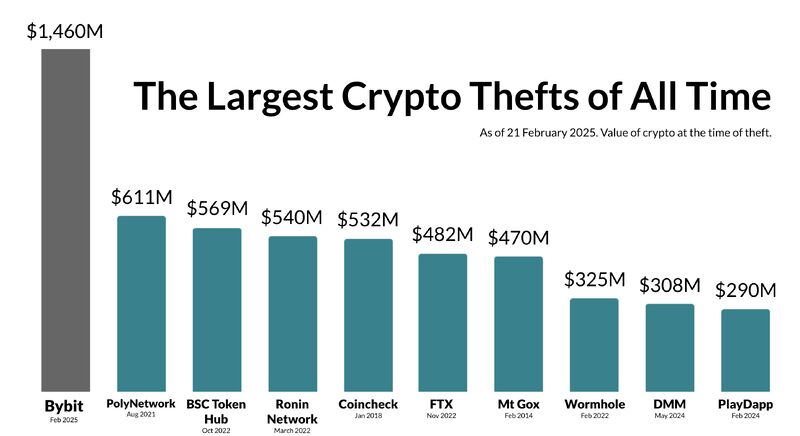

Bybit hack’i, 2025’te kripto para alanında şok dalgaları gönderdi. 1,5 milyar dolarlık güvenlik ihlali, şu anda tarihin en büyük kripto para borsası hack’lerinden biri. Bilgisayar korsanları, bir cüzdan güvenlik açığından yararlanarak Ethereum’u (ETH) boşalttı ve tüccarların neyin yanlış gittiğini sormasına neden oldu. Peki, bu önlenebilir miydi? Ve en önemlisi, müşteri fonları güvende mi? Tam olarak ne olduğunu, Bybit’in nasıl yanıt verdiğini ve bunun kripto para piyasasının ilerlemesi için ne anlama geldiğini inceleyelim.

ÖNEMLİ ÇIKARIMLAR

➤ 2025 Bybit hack’i, işlem imzalama kusurlarından yararlanarak 1,5 milyar dolarlık bir zarara yol açtı.

➤ Bilgisayar korsanları, çalınan fonları aklamak için zincirler arası köprüler ve karıştırıcılar kullandı.

➤ Safe Wallet’in AWS ihlali gibi üçüncü taraf güvenlik açıkları, borsaları tehlikeye atabilir.

- Bybit 2025 Saldırı Nedir?

- Bybit Hack’i Nasıl Gerçekleşti?

- 2025 Bybit Hack’ine Sebep Olan Neydi?

- Bu Kripto Para Güvenliği İçin Neden Önemli?

- 2025 Bybit Hack’inin Arkasında Kim Var?

- Bybit’in Saldırıya Yanıtı Ne Oldu?

- LazarusBounty Nasıl Gelişebilir?

- Paranın Ne Kadarı Kurtarıldı?

- Bybit Hack’i Kripto Para Piyasasında Neyi Değiştirecek?

- Sıkça Sorulan Sorular

Bybit 2025 Saldırı Nedir?

Bybit hack’i, platformdan 1,5 milyar dolarlık Ethereum’un (ETH) çekilmesiyle sonuçlanan oldukça koordineli bir saldırıydı. Araştırmalar, bilgisayar korsanlarının tek imzalı bir işlem güvenlik açığından yararlanarak cüzdan güvenliğini atlamalarına ve yetkisiz para çekme işlemleri gerçekleştirmelerine olanak tanıdığını gösteriyor.

Bybit Hack’i Nasıl Gerçekleşti?

Bybit hack’ini analiz eden blockchain güvenlik firmaları, saldırganlar için önemli bir giriş noktası olabilecek cüzdan imzalama sürecindeki bir kusura işaret etti. İşte nasıl sonuçlanmış olabileceği:

- Bir işlem imzalama istismarı, saldırganların tek imzalı bir işlem güvenlik açığından yararlandığı her şeyi başlattı. Bu hamle, tek bir “tek” onay kullanarak birden fazla para çekme işlemine izin vermelerine izin verdi.

- Bunu soğuk cüzdan uzlaşması izledi. Sıcak cüzdanları hedef alan çoğu kripto saldırısının aksine, bu saldırı Bybit’in soğuk depolamasını etkilemiş gibi görünüyor ve daha derin güvenlik boşlukları hakkında endişeleri artırıyor.

- Tüm bunlar kimlik avı ve sosyal mühendislik saldırılarıyla eşleştirildi. Kötü niyetli kişiler, Bybit çalışanlarını hedef alan kimlik avı dolandırıcılığı yoluyla dahili kimlik bilgilerine erişim elde etmiş olabilir. Ancak tüm bunlar erken hipotezin bir parçasıydı ve Bybit birincil nedeni çözmüş gibi görünüyor (daha sonra daha fazlası).

Tek imzalı işlem güvenlik açığı nedir?

Özünde, bu güvenlik açığı, tek bir işlem onayının yeniden kullanılmasına veya manipüle edilmesine izin vererek yetkisiz para çekme işlemlerine yol açar. Bunu parçalar halinde anlamaya çalışalım:

- Akıllı kontrat imzalama kusuru: Fonlar soğuk bir cüzdandan sıcak bir cüzdana taşındığında, sistem işlemi doğrulamak için bir onay imzası oluşturur.

- Onay sürecinden yararlanma: Saldırganlar bu imzayı ele geçirdi ve birden fazla yetkisiz işlemi tetiklemek için kullandı.

- Fonları saniyeler içinde boşaltmak: Sistem bunları onaylanmış işlemler olarak değerlendirdiğinden, saldırganlar anında alarmları tetiklemeden Ethereum’u (ETH) Bybit’in rezervlerinden çıkarabilir.

Güvendiğiniz bir arkadaşınız için boş bir çek imzaladığınızı hayal edin. Ancak kararlaştırılan tutarı çekmek yerine imzanızın fotokopisini çekerler ve tüm banka hesabınızı nakde çevirirler. Burada olan buydu; bilgisayar korsanları geçerli bir imzayı ele geçirdi ve Bybit’in fonlarını boşaltmak için yeniden kullandı.

Bybit Sisteminde başka güvenlik boşlukları var mıydı?

Tek imzalı işlem kusuru ana istismar gibi görünse de, diğer olası sorunlar arasında kimlik avı saldırıları, akıllı kontrat güvenlik açıkları ve tabii ki saldırının gecikmeli tespiti yer alabilir.

Biliyor muydunuz? Bybit 2025 hack’i ilk olarak 21 Şubat 2025’te Bybit’in platformundan önemli fon çıkışları gözlemleyen zincir üstü araştırmacı ZachXBT tarafından tespit edildi. Bundan kısa bir süre sonra, blockchain güvenlik firmaları SlowMist ve PeckShield, Bybit’in benzeri görülmemiş para çekme işlemleri yaşadığını belirterek ihlali doğruladı.

Tüm bu bilgiler başlangıçta ortaya çıksa da, 2025 Bybit hack’inin temel nedeni hakkında yeni bilgiler ortaya çıktı.

2025 Bybit Hack’ine Sebep Olan Neydi?

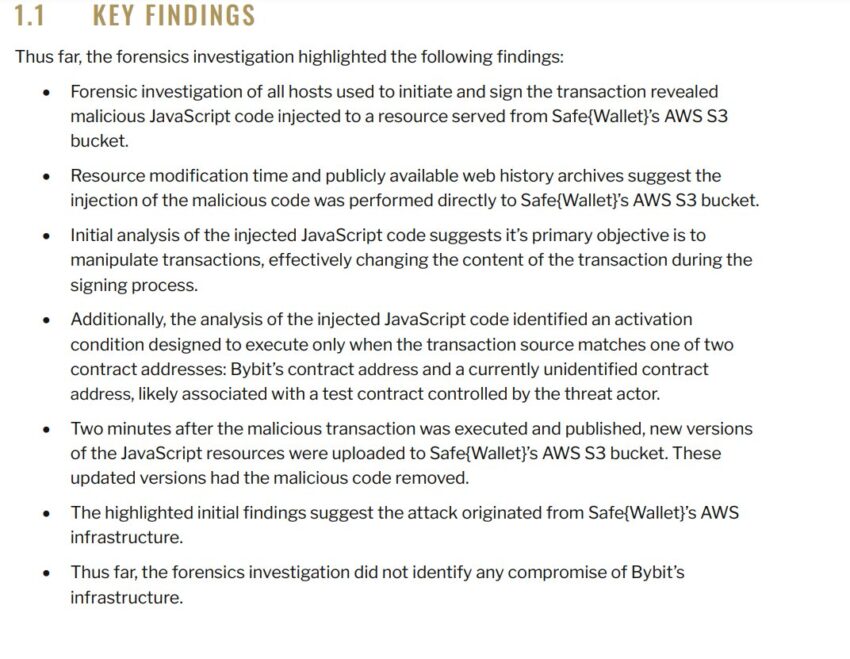

İç güvenlik başarısızlığına ilişkin ilk korkuların aksine, adli soruşturmalar, Bybit’in çoklu imza işlemleri için kullandığı üçüncü taraf bir cüzdan altyapısı olan Safe{Wallet}’da bir ihlale işaret etti.

Safe{Wallet} nedir?

Safe{Wallet}’ı, çoklu imza onaylarını kullanarak işlemleri güvende tutmak için tasarlanmış akıllı sözleşme destekli bir kasa olarak düşünün. AWS S3 üzerinde çalışır, yani işlemleri işlemek için JavaScript dosyalarını buluttan depolar ve yükler. Kulağa mantıklı geliyor, değil mi? Eh, aynı zamanda işlerin terse gittiği yer de burasıydı.

Bilgisayar korsanları, Safe{Wallet}’ın AWS S3 klasörüne kötü amaçlı JavaScript enjekte etmenin bir yolunu buldu. İşlemleri gerçek zamanlı olarak sessizce değiştirdi. Bu nedenle, Bybit’in temel güvenliği teknik olarak “saldırıya uğramamış” olsa da, işlemleri onaylamak ve yürütmek için kullandığı araç manipüle edildi. Temel olarak, Bybit transferlere imza attı. Ancak bilgisayar korsanları kimse fark etmeden nihai hedefi yeniden yazdı.

Bybit Saldırısı tam olarak nasıl gerçekleşti?

Sıcak bir cüzdana rutin bir ETH soğuk cüzdan transferi sırasında, Safe{Wallet}’ın JavaScript’ine gömülü kötü amaçlı komut dosyası; İşlem ayrıntıları imzalanırken değiştirildi.

Kasiyerin ödeme terminalini sessizce değiştirdiği, paranızı başka bir yere yönlendirdiği ve işlemin meşru gibi görünmesini sağladığı bir mağazada ödeme yaptığınızı hayal edin.

Burada da tam olarak öyle oldu. Bybit’in imzacıları, güvenli olduğuna inanarak işlemi onayladı, ancak değiştirilmiş Safe{Wallet} komut dosyası, alıcı adresini sessizce saldırganın adresiyle değiştirdi.

Gerçek zamanlı işlem kaçırma

JavaScript enjeksiyonu, yalnızca işlemler Bybit’in soğuk cüzdan sözleşmesi ve başka bir bilinmeyen adresten (muhtemelen saldırganlar tarafından kullanılan bir test adresi) kaynaklanan belirli adreslerden kaynaklandığında tetiklenecek şekilde tasarlanmıştır. Bu şu anlama geliyordu:

- Normal bir kullanıcı Safe{Wallet} ile etkileşime girdiğinde, şüpheli bir şey olmadı.

- Bybit yüksek değerli bir transferi işlediğinde, komut dosyası yürütmeden hemen önce hedef cüzdanı değiştirdi.

İşlem hala Bybit’in yetkili cüzdanları tarafından kriptografik olarak imzalandığından, hemen bir kırmızı bayrak yoktu; Blockchain tamamen meşru görünüyordu.

Tipik bir borsa hilesi değil

Sponsored SponsoredMt. Gox (2014) veya Coincheck (2018) gibi çoğu kripto borsası hack’i, private key (özel anahtar) sızıntılarını veya borsa cüzdanlarının doğrudan ihlallerini içeriyordu. Bunlar bir banka kasasına giren hırsızlar gibidir.

Ancak Bybit hack 2025 farklıydı; Altyapı düzeyinde bir saldırıydı. Bilgisayar korsanları, özel anahtarları çalmak yerine işlem imzalama sürecinin kendisini manipüle etti, yani şu anlama geliyor:

- Bybit’in gerçek cüzdan güvenliği ihlal edilmedi.

- Saldırı, varlıkların depolanması yerine işlemlerin imzalanmasında kullanılan bir araçtan yararlandı.

Bu Kripto Para Güvenliği İçin Neden Önemli?

Bu saldırı, ciddi bir güvenlik açığını ortaya çıkarır; Bir borsa kendi sistemlerini kilitlese bile, üçüncü taraf entegrasyonları zayıf noktalar haline gelebilir.

Safe{Wallet} bir bilgisayar korsanının oyun alanı olarak tasarlanmadı, ancak AWS S3’teki JavaScript dosyalarına olan bağımlılığının zayıf halka olduğu ortaya çıktı. Hiç kimse saldırganların altyapı düzeyinde kötü amaçlı kod sızdırmasını beklemiyordu, ancak yaptılar; işlemleri yürütmeden hemen önce sessizce yeniden yazma.

Tüm bu karmaşa bir uyandırma çağrısıdır: kripto platformları, sürekli güvenlik denetimleri, bağımsız işlem kontrolleri ve daha sıkı çoklu imza korumaları olmadan üçüncü taraf araçlara güvenemez. Bilgisayar korsanları imzalama sürecinin kendisini ele geçirebilirse, en iyi cüzdan güvenliği bile hiçbir şey ifade etmez.

Bu saldırının kanıtladığı gibi, çoklu imza kurulumunda bile, imzalayanlar bilmeden hileli işlemleri onaylıyorsa, güvenlik önlemleri boşa çıkar.

2025 Bybit Hack’inin Arkasında Kim Var?

Bybit hack 2025, tarihin en büyük kripto para soygunlarından bazılarını düzenlemesiyle ünlü Kuzey Kore devlet destekli bir bilgisayar korsanlığı kolektifi olan kötü şöhretli Lazarus Group’a atfedildi. Bu grup, yaklaşık 85 milyon doların çalındığı son Phemex hack’i de dahil olmak üzere çok sayıda yüksek profilli siber suçla bağlantılı.

Bunu nasıl başardılar?

Lazarus Group sadece hackleyip kapmakla kalmadı. Bunun yerine, Bybit’in işlem onay sürecine cerrahi bir grev yaptılar. Safe{Wallet} sistemine gizlice girerek, yasal transferler sırasında fonları sessizce yeniden yönlendirdiler.

Sonuç? 401.000 ETH, kimse gözünü kırpmadan ortadan kayboldu, 1,5 milyar dolarlık bir felaket.

Bilgisayar korsanları parayı nasıl temizledi?

Kripto çalmak kolaydır. Yakalanmadan harcamak asıl zorluktur. Lazarus, her zamanki aklama oyun kitabını takip etti:

- Merkezi karıştırıcılar

- Zincirler arası köprüler

- Belirsiz trade işlemleri

- Paranın çok fazla detay sormayan düşük KYC platformlarına aktarılması.

Aynı eski numaralar, sadece bu sefer daha büyük bir hedef.

Bybit hack 2025 sadece basit bir Ethereum hırsızlığı değildi; normal ETH’nin ötesinde birden fazla varlığı içeren karmaşık bir soygundu. Saldırganlar 401.347 ETH (~1,4 milyar dolar), 90.376 stETH (Lido’nun stake ettiği Ethereum), cmETH & METH token’ları (Mantle ve diğer protokollerden likit stake edilmiş ETH) ve 100.000 USDT (Daha sonra Tether tarafından donduruldu).

Stake edilen varlıklar tespit edilmeden kolayca tasfiye edilemediğinden, bu varlık karışımı aklamayı daha zor hale getirdi. Bu, saldırganları köprülere, karıştırıcılara ve merkezi borsalara güvenmeye zorladı ve bu da onları daha izlenebilir hale getirdi.

Bybit’in Saldırıya Yanıtı Ne Oldu?

Bybit, ihlalden sonra hızlı bir şekilde harekete geçti ve çok katmanlı bir müdahale planı uyguladı.

Acil eylemler

- Fonlar güvence altına alındı ve kullanıcılara 1’e 1 varlık desteği güvencesi verildi.

- Multi-sig cüzdanların, izleme araçlarının ve API güvenliğinin güçlendirilmesinin öncülük ettiği bir güvenlik revizyonu yapıldı.

- Borsa, beyaz şapkalı bilgisayar korsanları için $140mn+ tutarında %10’luk bir kurtarma ödülü başlattı.

- Bybit, siparişleri dondurdu ve Chainalysis, Arkham ve daha fazlası gibi ortaklarla fon takibi başlattı.

LazarusBounty.com: Kripto suçlarına karşı yeni bir silah

Bybit, çığır açan bir hamleyle, Kuzey Koreli Lazarus Group’u hedef alan sektörde bir ilk olan ödül toplayıcı LazarusBounty.com’i piyasaya sürdü.

Onu farklı kılan nedir?

- Ödül avcıları anında kazanabilir

- Borsalar ve karıştırıcılar harekete geçmeye teşvik edilir

- İyi ve kötü oyuncu sıralaması

- Araştırmacılar için canlı cüzdan verileri

LazarusBounty Nasıl Gelişebilir?

Bu hizmeti sıkılaştırmak için önerilerimiz şunları içerir:

1. “Sıcak Cüzdan Savunması” ağının tanıtılması

Şu anda, LazarusBounty reaktif ve olaydan sonra çalınan fonları takip ediyor. Bybit, bir saldırı gerçekleşmeden önce borsaların sıcak cüzdanlarını proaktif olarak güvence altına almak için dönebilir.

Bu, borsaların şüpheli işlemleri zincir üzerinde yerleşmeden önce işaretleyen gerçek zamanlı izleme komut dosyalarını entegre ettiği merkezi olmayan bir bal küpü sistemi aracılığıyla yapılabilir.

2. Düzenleyicileri gerçek zamanlı uyarılarla dahil edin

Bybit, Lazarus bağlantılı fonlar hareket ettiğinde kolluk kuvvetlerini hemen bilgilendiren bir düzenleyici gösterge panosu ekleyebilir.

Mevcut sorun, borsaların varlıkları genellikle çok geç dondurmasıdır. Interpol, OFAC veya FATF’ye doğrudan bir bağlantı, eylemi hızlandırabilir.

Sponsored Sponsored3. Cüzdan hareketlerinde açık ödüller

Şu anda, ödül fonların dondurulmasına bağlı. Peki ya ödül avcıları belirli cüzdanları takip edip talep edebilseydi? Bybit, kullanıcıların bir cüzdan “talep etmesine” izin verebilir; Hareket ederse, aklama yolunu takip ettikleri için bir ödül alırlar.

4. Borsalar için genel kara liste API’si

Borsalar, gerçek zamanlı cüzdan takibinden yoksun oldukları için her zaman hızlı hareket etmezler. Çözüm? Yüksek riskli cüzdanları anında güncelleyen ve borsaları fonlar mikserlerde kaybolmadan önce harekete geçmeye zorlayan canlı bir API.

Paranın Ne Kadarı Kurtarıldı?

Şubat 2025 sonu itibariyle, Bybit 2025 hack’inden çalınan varlıkların 42,8 milyon doları donduruldu veya kurtarıldı. Tam döküm için okumaya devam edin:

- Ethereum (ETH): 34 ETH (97.000 ≈ $) ChangeNOW tarafından ele geçirildi ve donduruldu, bu da saldırganların onu daha ileri götürmesini engelledi.

- Bitcoin (BTC): 0.38755 BTC (37.000 ≈ $), bilgisayar korsanları tarafından zincirler arası köprülendikten sonra Avalanche ağında engellendi.

- Stablecoin’ler (USDT/USDC): Tether 181.000 USDT’yi dondururken, FixedFloat çalınan fonlarla bağlantılı 120.000 dolarlık karışık USDT ve USDC’yi kilitledi.

- Stake edilen Ethereum türevleri: 15.000 ETH, saldırganlar çekemeden önce mETH Protokolü tarafından başarıyla kurtarıldı. Bu hamle, likit olarak stake edilen varlıkların daha fazla tasfiye edilmesini engelledi.

Buna ek olarak, devam eden blok zinciri adli bilişim çalışmaları, çalınan fonların aklanmasıyla bağlantılı 11.000’den fazla cüzdan adresi belirleyerek, borsaların ve protokollerin şüpheli etkinlikleri gerçek zamanlı olarak kara listeye alabilmesini ve dondurabilmesini sağladı.

Çalınan fonlar nasıl takip edildi ve donduruldu?

Bu varlıkların geri kazanılması, aşağıdakileri bir araya getiren çok katmanlı, küresel bir çaba ile mümkün olmuştur:

- Borsa dondurmaları: FixedFloat, ChangeNOW, Bitget ve THORChain gibi platformlar, çalınan fonlarla bağlantılı mevduatları belirledi ve dondurdu.

- Stablecoin ihraççısının kara listeye alınması: Tether ve Circle, çalıntı USDT ve USDC tutan hesapları işaretleyip dondurarak bilgisayar korsanlarının bu varlıkları kullanmasını engelledi.

- Blockchain istihbarat takibi: Elliptic, Arkham, Chainalysis ve TRM Labs dahil olmak üzere adli tıp ekipleri, saldırganların fonlarını nasıl taşıdığını ve borsaların işlemleri nakde çevrilmeden önce engellemesine yardımcı olduğunu belirledi.

- Ödül programları ve topluluk katılımı: Bybit’in LazarusBounty.com, bağımsız araştırmacıları çalınan fonları takip etmeye teşvik etti ve başarılı dondurmalar için %5 ve fon geri kazanımları için %10’a kadar ödül teklif etti.

Tam bir toparlanma olasılığı düşük olsa da, borsa koordinasyonu, gerçek zamanlı analitik ve ödül odaklı soruşturmaların birleşimi etkili olabilir. Çoğunlukla bilgisayar korsanlarının çalınan varlıklarını nakde çevirme yeteneklerini sınırlamakta!

Bybit Hack’i Kripto Para Piyasasında Neyi Değiştirecek?

2025’teki Bybit saldırısı, çok imzalı cüzdanların ve soğuk depolamanın bile altyapı ihlallerine karşı güvende olmadığını kanıtladı. Bilgisayar korsanları daha yaratıcı hale geldikçe, borsalar güvenliği güçlendirmeli, entegrasyonları denetlemeli ve gerçek zamanlı dolandırıcılık tespiti uygulamalıdır. Fikir güvenmek değil, “doğrulamaktır”.

Kripto borsalarının geleceği, giderek daha karmaşık hale gelen siber tehditlere karşı koymak için proaktif savunmaya, endüstri çapında işbirliğine ve daha akıllı fon kurtarma stratejilerine bağlıdır.